上篇文章写的是快速封锁那些明显来意不善的IP,但是我很偶然的发现cloudflare的ip也在里面,因为我这目前只收集21端口的数据,所以着重看了一下。

首先,我清空了ipset的badip,然后cf的ip大摇大摆的在这连我的ftp,我用相邻ip的虚拟机也看了一眼,情况相同,那么可以证实cloudflare确实在扫描我的服务器。

于是向它提交了滥用报告,然后没回应,接着提交到他社区,有趣的来了,一群鬼佬一本正经的跟我讨论,下面概述一下讨论过程,大家当个乐子。

我要求cf的员工检查一下abuse #xxxxx 工单,我认为他们的ip在连接我的ftp端口。

来了个热心人,问我是否使用了cf的cdn。

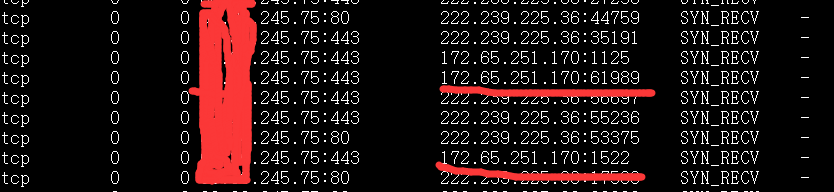

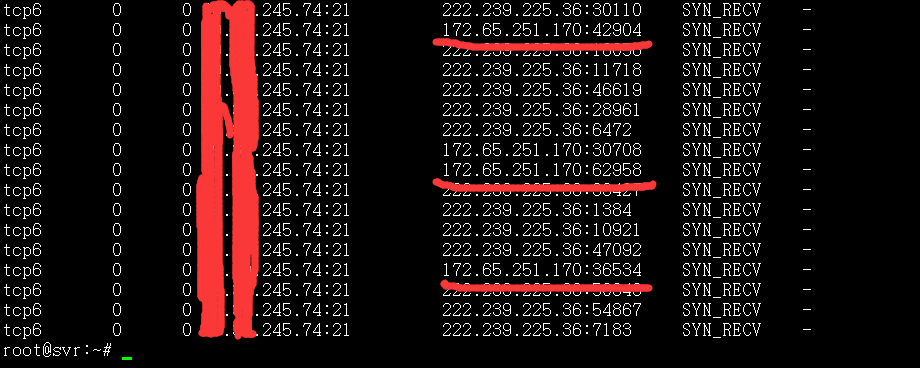

我说用了,但是没在这俩ip上,截图是这两张:

我还特意说明了一下,245.75这个ip没有站点托管于cf

热心人说,也可能是其他人错误的或者曾经用过这个ip。(这个说法没错,但这组ip我用两年多了。。。不过我不想纠缠这个事)

另个热心人进场了,说建议我关闭ftp或者进行ip限制,然后建议我用sftp,还跟我科普了一下用ftp是怎么不安全(我挺纳闷的,对方莫名其妙的扫我密码,这还成我的错了?)

接着来了个更热心的人,还特意查了一下说,靠,这个IP还真被列入滥用数据库了,然后还教育我怎样判断是cf在连我的21还是我的21在连cf的IP

到这里,我才想起这个事,进这个帖子开始回应。第一段:我说:你说的没错,把网线和电源线剪掉可以更安全,哈哈哈哈

第二段,我用一段程序代言了(咱这外语真不太行):

if (245.74 OR 245.75) { MAYBE the fault is my server}

else { if (245.74 AND 245.75) { is NOT my server’s fault } };

第三段,我教育那个热心人说,ftp和sftp是完全相同的事物,如同http和https一样,附加的这个s无非就是个加密隧道,仅仅可以防止网络监听和中间人攻击而已。但我的服务器有独立的vlan、子网、网关,所以在我这里而言,ftp=sftp/ftp over ssl , http=https

又来了一个新的热心人,观点和我列举的那段代码一样,245.75也许可以视为别人错误指向了,但是245.74的图又确实说明是cf在连我的ftp,无法解释。于是这哥们猜测了一下,可能是cf提供了vxn服务,有人通过这个vxn在扫我的ip。

然后很热闹,一群人成功的被这货带歪了,对着vxn会不会透传ip这样的事讨论起来了,我就不啰嗦了。

我接着回复:我认为这个IP既然在cf建议用户做的ip白名单里面,然而这个ip在扫我的端口,我认为这是一个不安全的事情。我认为cf必须确保白名单里的IP只运行CDN服务。

好吧,后面应该没人继续讨论了,因为我提过的证据已经证实了我的推测,而滥用工单也提了,没回应。

目前我还是封了这个ip的,管他娘的,用免费cdn的网站对我来说本来就不重要了,爱咋咋地。

那个帖子的地址

https://community.cloudflare.com/t/why-cfs-ip-connect-my-ftp/169893/22