本文所列内容在Linode和Vultr的VPS上面均测试通过。

1,简要说明

本文是在Debian 7.6上安装配置的,所以如果你想照着做,那么你应该在相同环境下进行。本文假设服务器完整主机名为server1.example.com,静态IP是192.168.0.100。

2,安装OpenLDAP

命令:

apt-get update apt-get install slapd ldap-utils

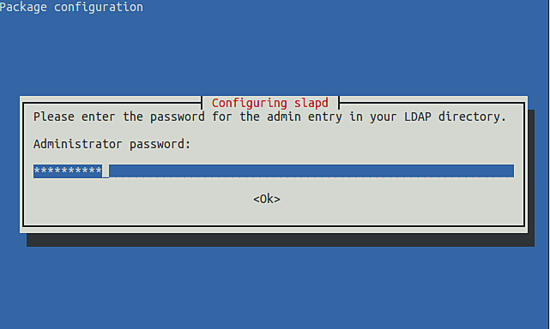

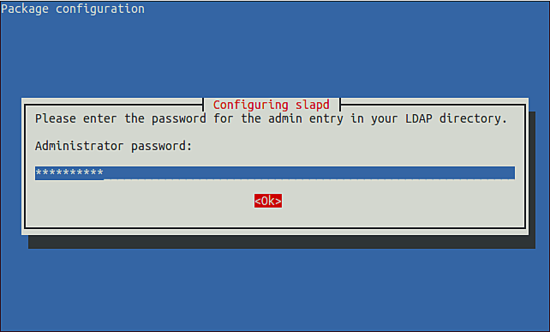

输入两次密码:

下面来编辑配置文件/etc/ldap/ldap.conf:

nano /etc/ldap/ldap.conf

像下面这样

# # LDAP Defaults # # See ldap.conf(5) for details # This file should be world readable but not world writable. BASE dc=example,dc=com URI ldap://192.168.0.100 ldap://192.168.0.100:666 #SIZELIMIT 12 #TIMELIMIT 15 #DEREF never # TLS certificates (needed for GnuTLS) TLS_CACERT /etc/ssl/certs/ca-certificates.crt

注意,在本文中,服务器域名是server1.example.com,所以DC是com和example

保存这个文件,并且执行下面命令来重新配置LDAP包:

dpkg-reconfigure slapd

按照下面的步骤进行:

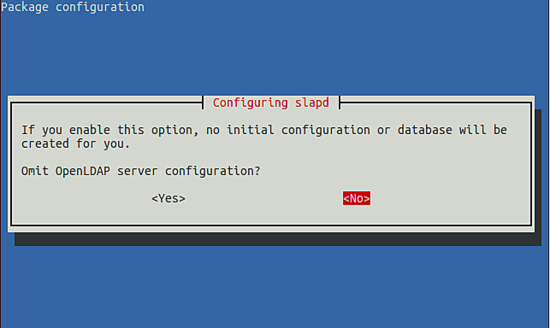

首先选no:

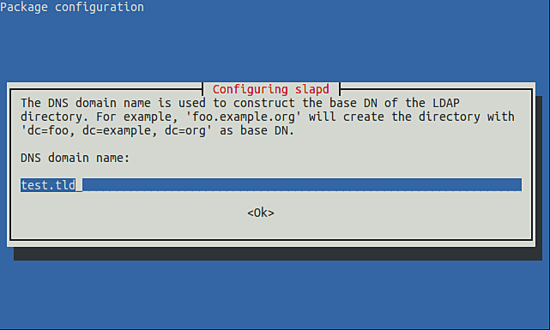

本文中输入test.tld,实际使用中输入你的主机名:

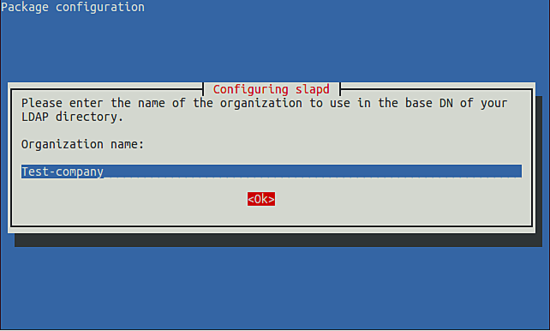

组织名称,可以用公司名、工作室名等等:

输入两次管理员密码:

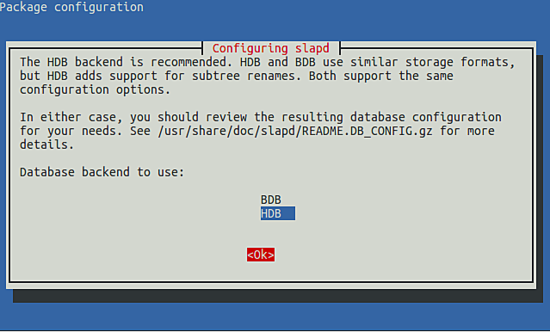

选HDB:

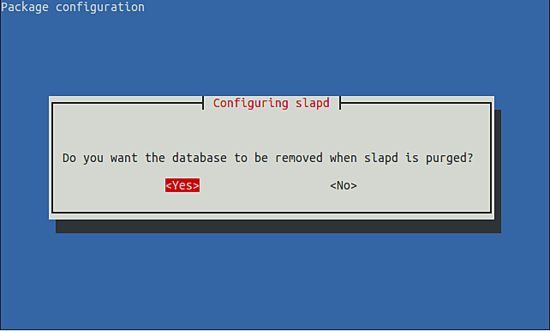

选Yes:

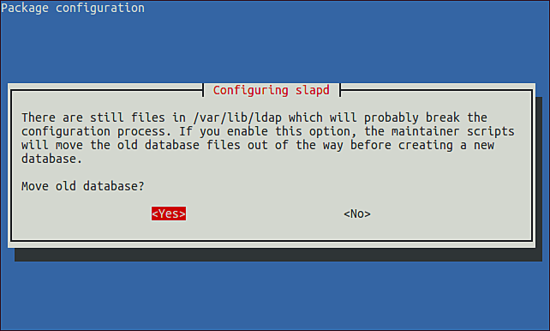

选Yes:

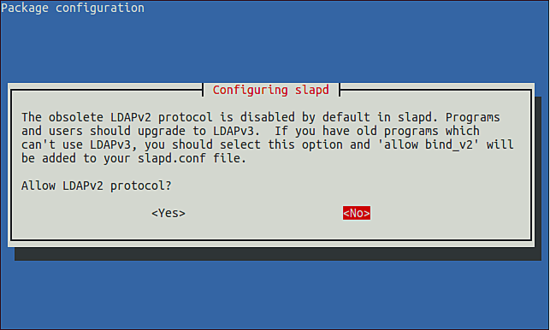

是否使用LDAPv2协议,选No:

接下来,执行ldapsearch -x命令检测一下,并且得到下面的回显:

root@server1:~# ldapsearch -x # extended LDIF # # LDAPv3 # base <dc=example,dc=com> (default) with scope subtree # filter: (objectclass=*) # requesting: ALL # # example.com dn: dc=example,dc=com objectClass: top objectClass: dcObject objectClass: organization o: Test-company dc: example # admin, example.com dn: cn=admin,dc=example,dc=com objectClass: simpleSecurityObject objectClass: organizationalRole cn: admin description: LDAP administrator # search result search: 2 result: 0 Success # numResponses: 3 # numEntries: 2 root@server1:~#

到此结束,已经正常运行了。